CTF_第三节-Burp suite

什么是Burpsuite

Burpsuite

BurpSuite是一个软件,就是我们常说的bp,bp最主要的功能是对http包可以进行拦截分析重新发包、以及按照规则批量发包。

如何安装BurpSuite

bp是基于java环境的,安装bp之前,要配置好java环境,同时,由于bp分为两个版本

一个是社区版、一个是专业版

社区版免费使用,但是某些高级功能受限,同时对性能也有限制,专业版是收费使用,功能非常强大,性能比社区版要高。

这个引用一下 CSDN 一位大佬的链接

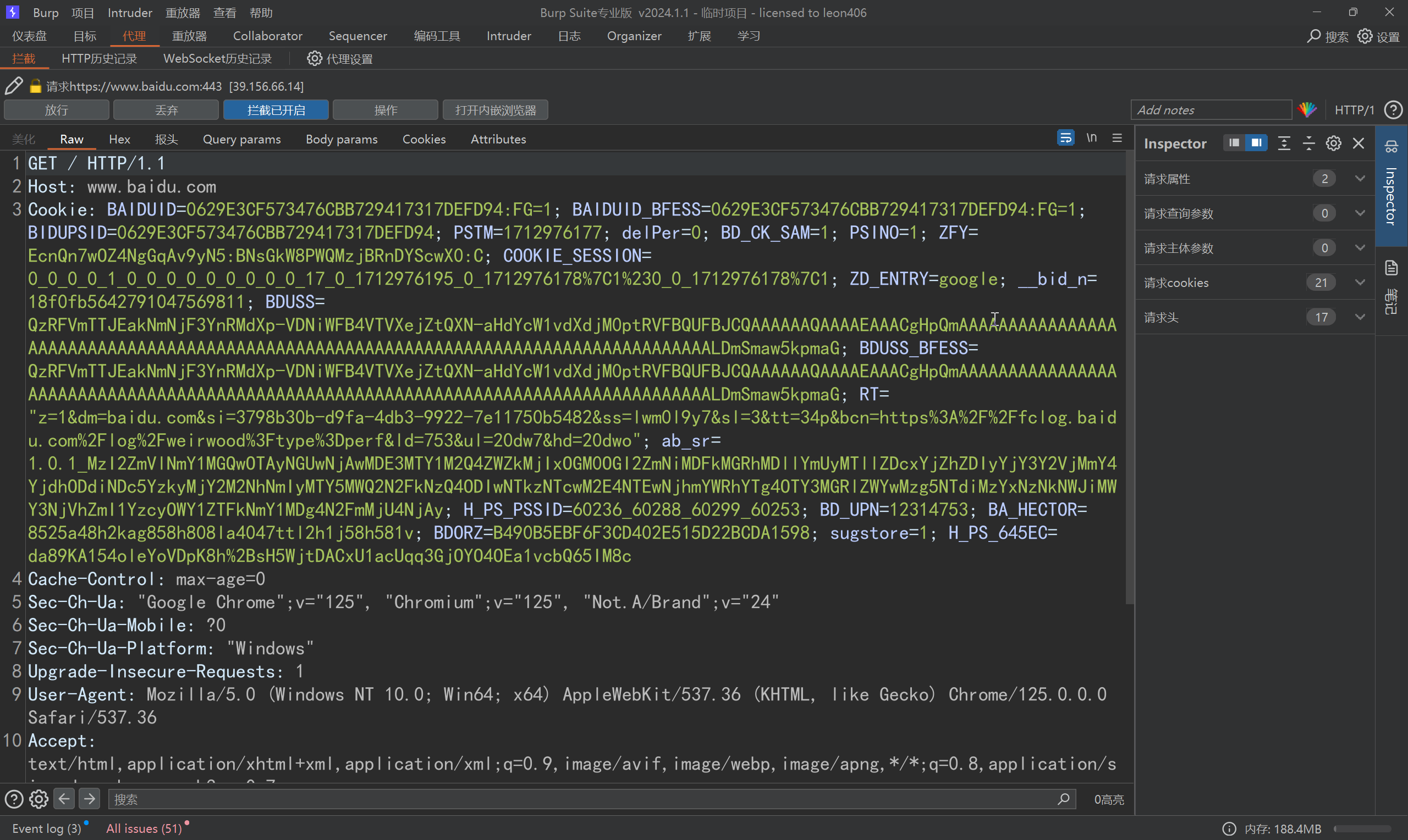

使用BurpSuite进行抓包

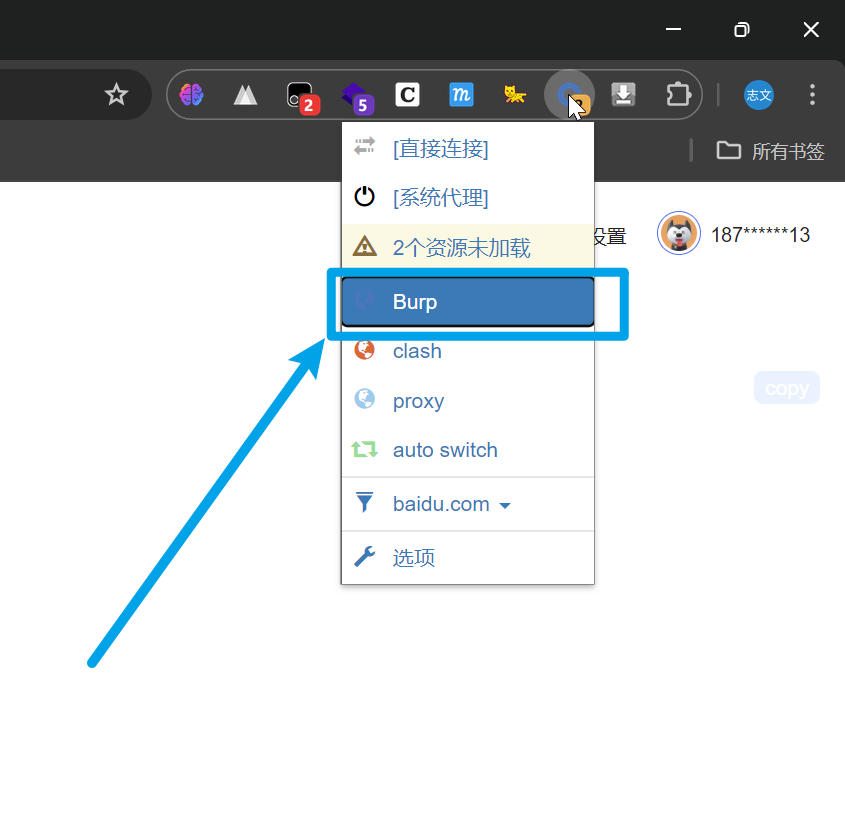

浏览器选择开启代理转发

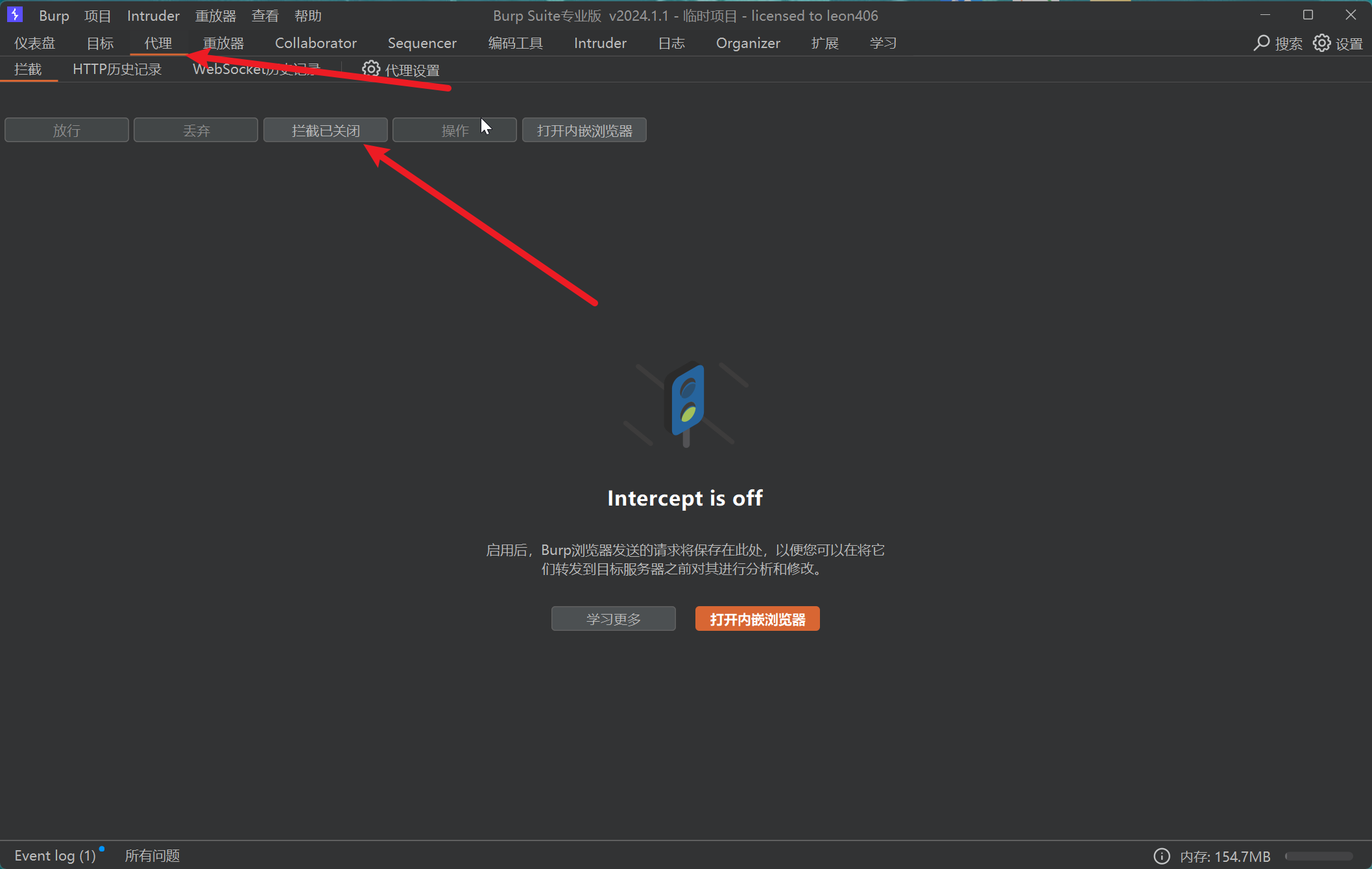

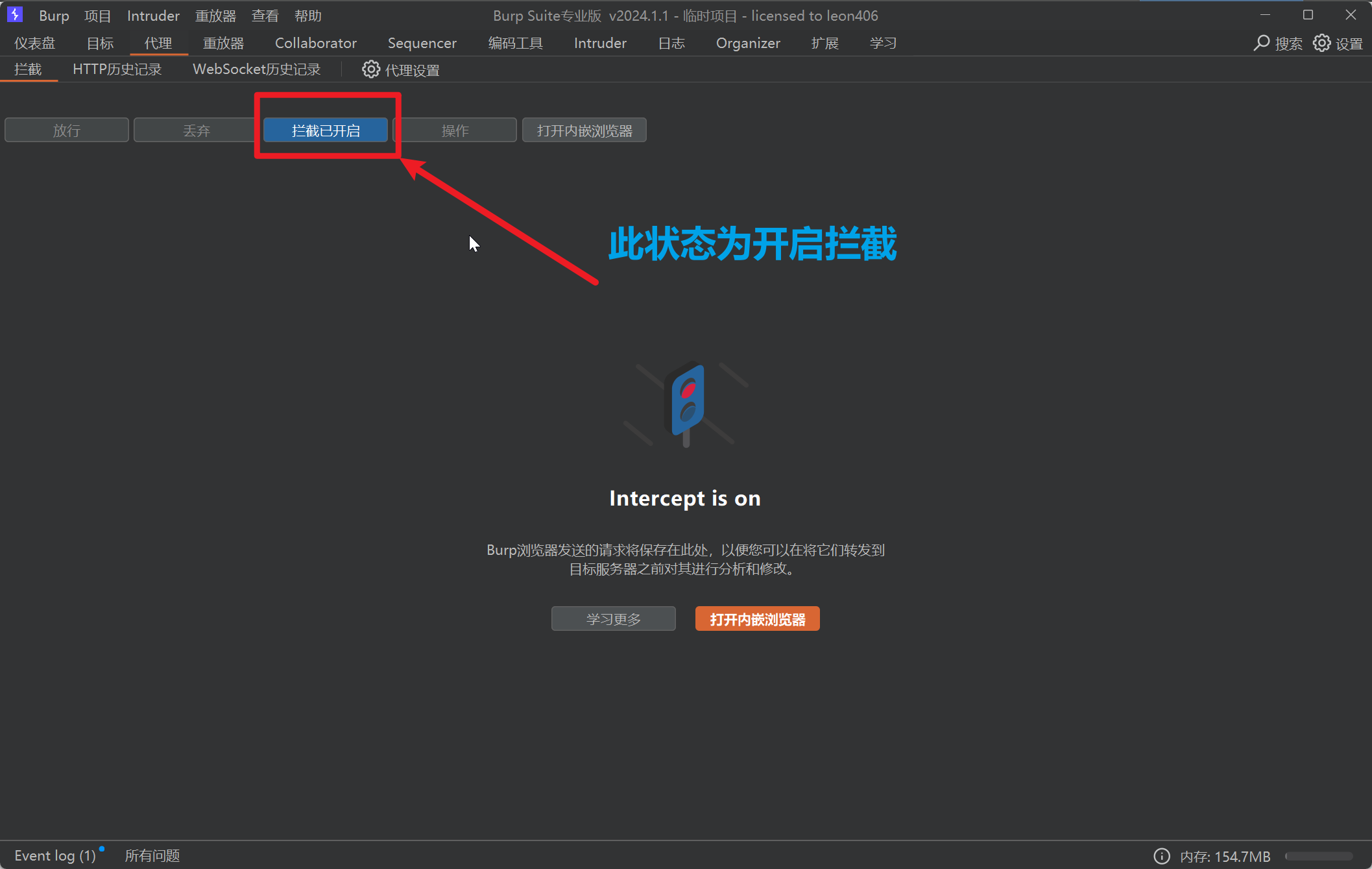

burp设置一下代理,并开启

刷新网页会发现,burp的代理页面会出现新的内容

使用BurpSuite进行爆破

什么是爆破

爆破其实就是试,如果存在下面的逻辑,就能爆破

比如,登录逻辑中,只要没有验证码,我们可以无限次尝试的情况下,是有率试出来正确的用户名密码的。

所以爆破的关键,就是能够 多次尝试,所以应对爆破的方法也很简单,就是防止多次尝试。

常见的有

- 图形验证码

- 手机短信验证码

- 无感验证码

- 等等

也就是说,如果存在一个逻辑,可以接收一个参数,并且判断这个参数对不对,如果不限制次数的情况下,我们可以试出来这个参数的值。

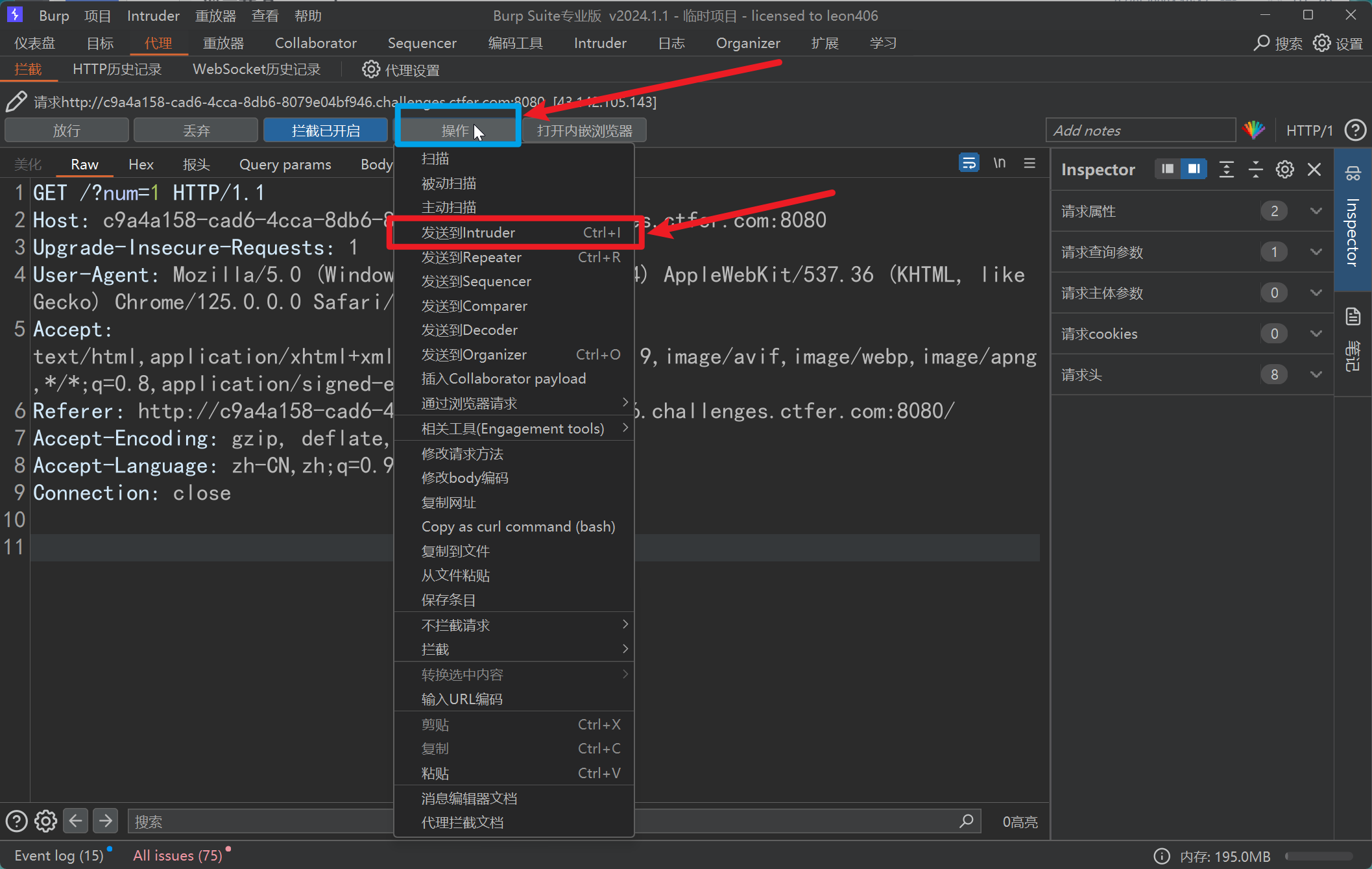

爆破单个参数

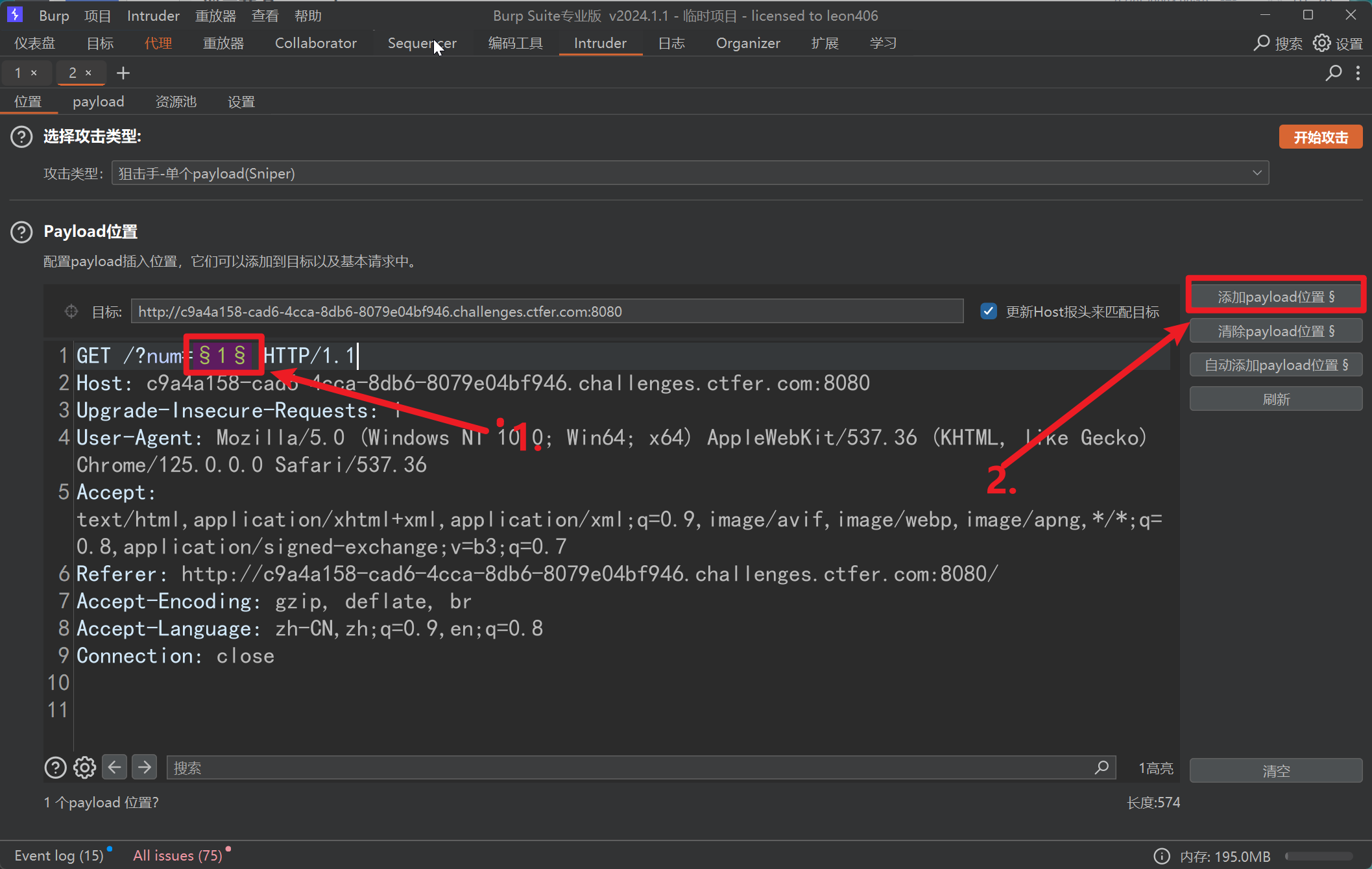

依旧是先抓包,然后发送到 攻击

添加一个 Payload 点

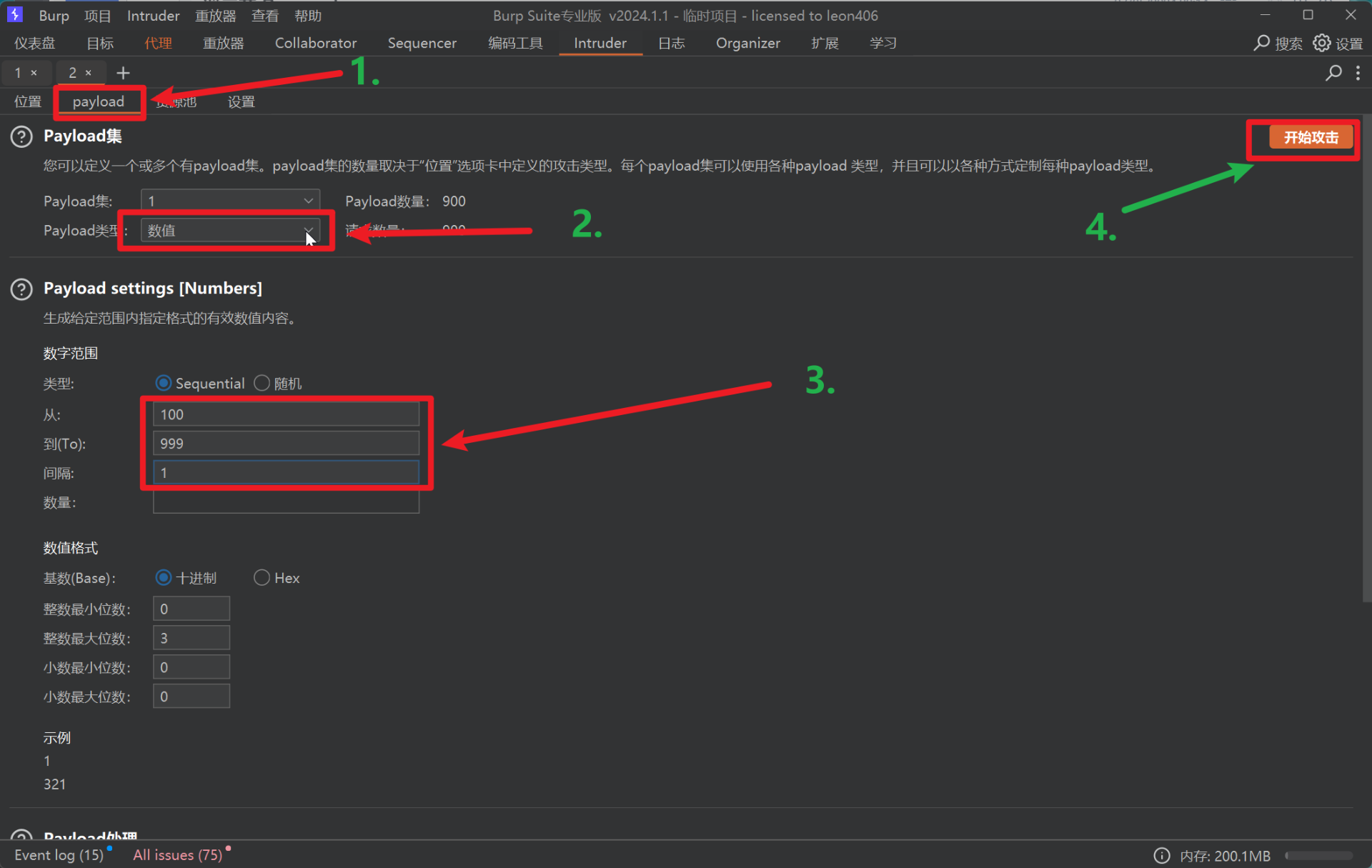

1、选择payload

2、选择数值(因为我演示的,是 get 方式提交一个3位数数字获得flag)

3、设置数值的范围

4、直接开始攻击

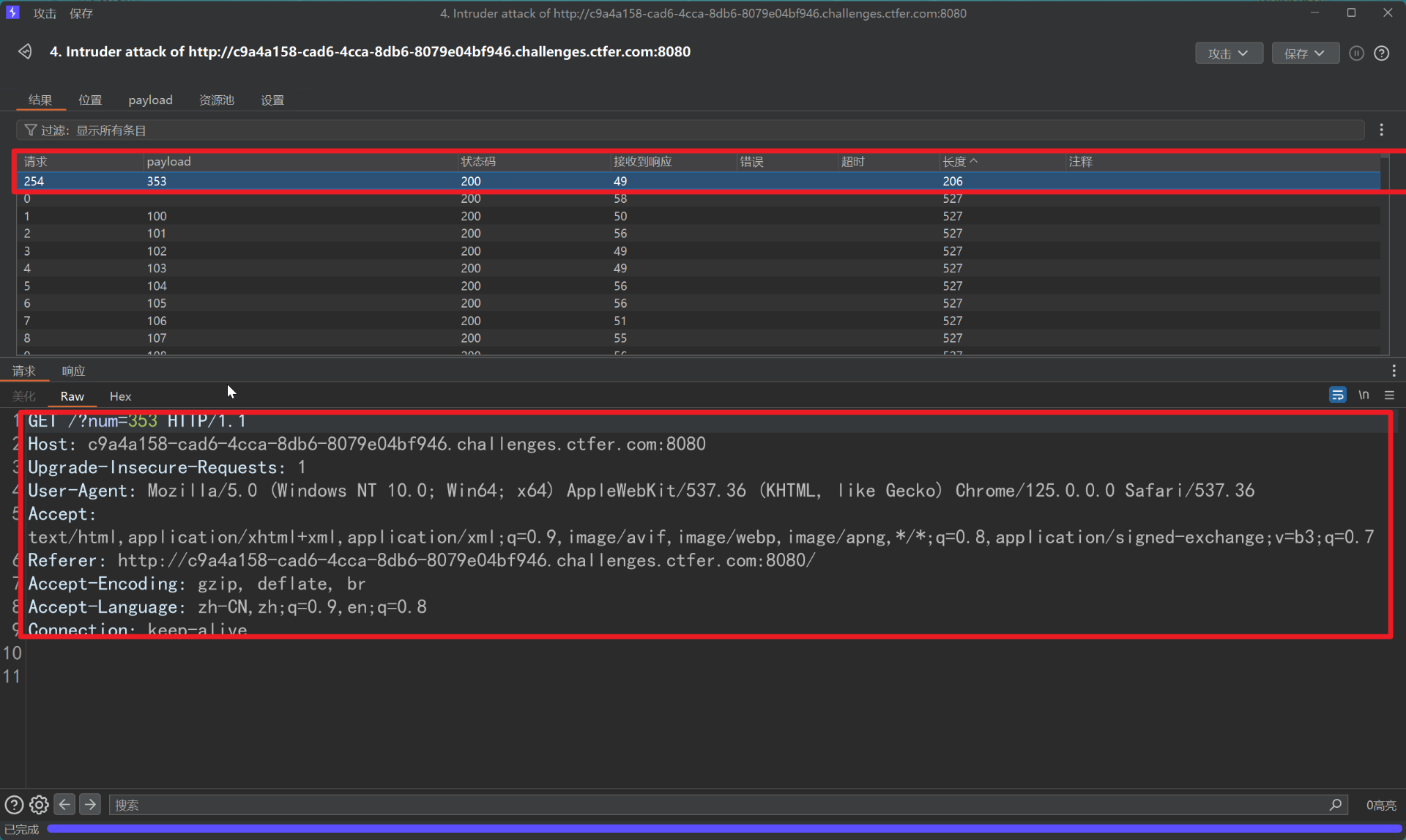

发现有一个返回长度不一样的数据包,这就是爆破出来的数值

1 | |

爆破用户名和密码

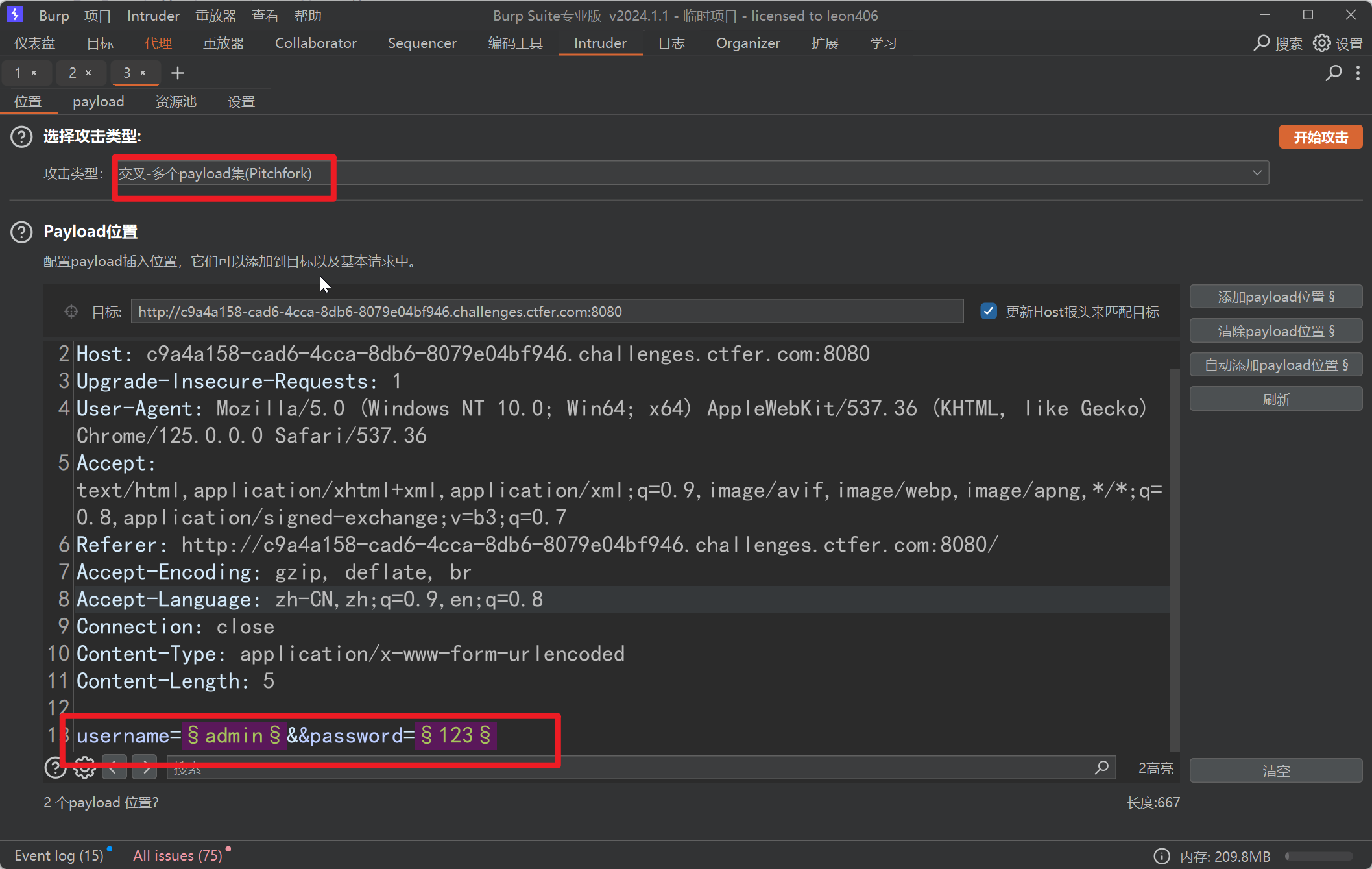

这个跟爆破单个参数类似,只是需要设置两个参数,要注意多的是,要把攻击类型改到第三个

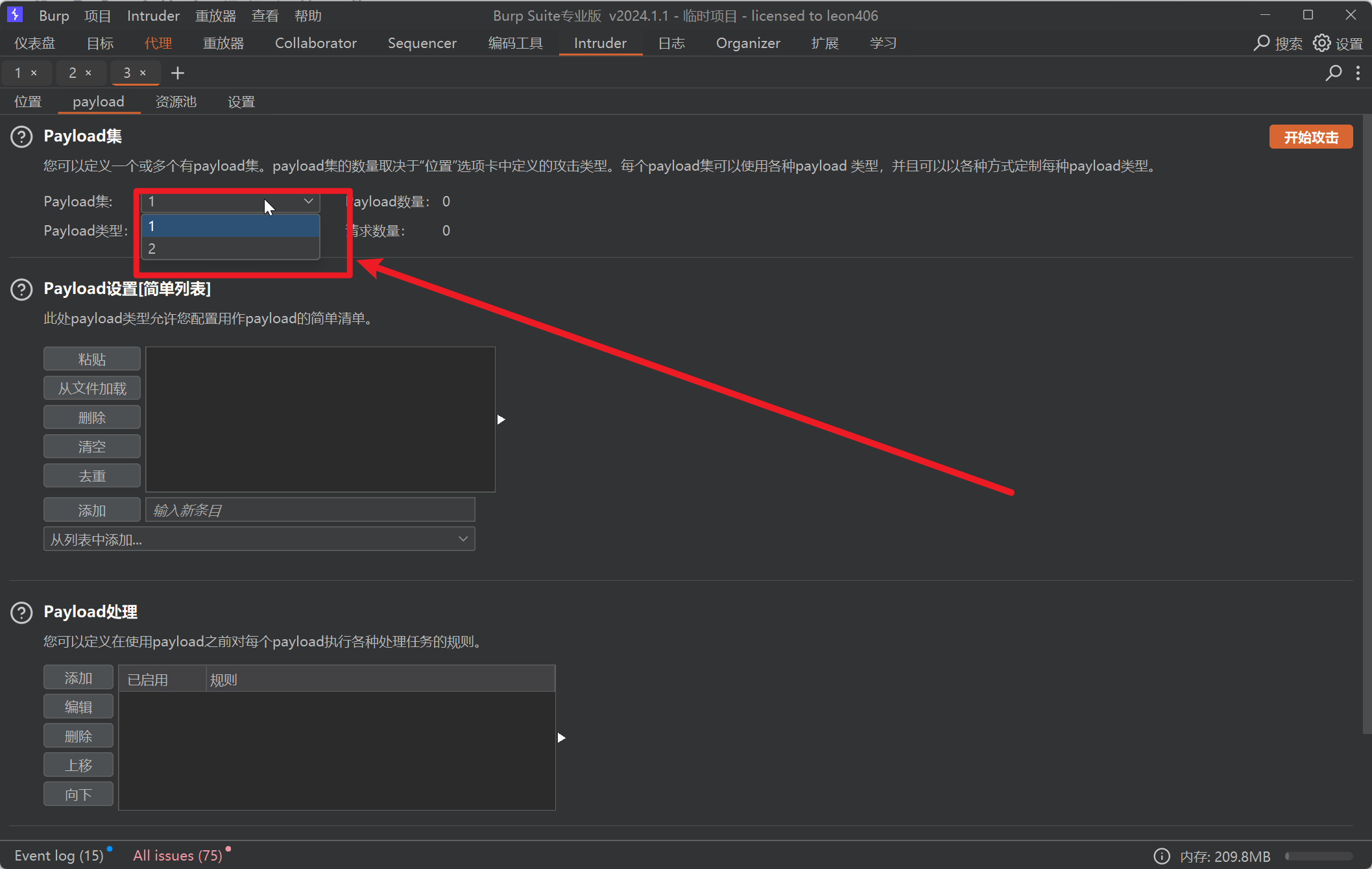

payload也要挨个设置(这里的 1,2 是你设置Payload点,1=username 2=password)

爆破http认证

所谓http认证,就是通过服务端发回一个标志,告诉浏览器,这个页面需要输入用户名和密码才能访问浏览器会自动弹出一个输入框,让输入用户名密码,如果正确则继续访问,如果错误则报401未授权。

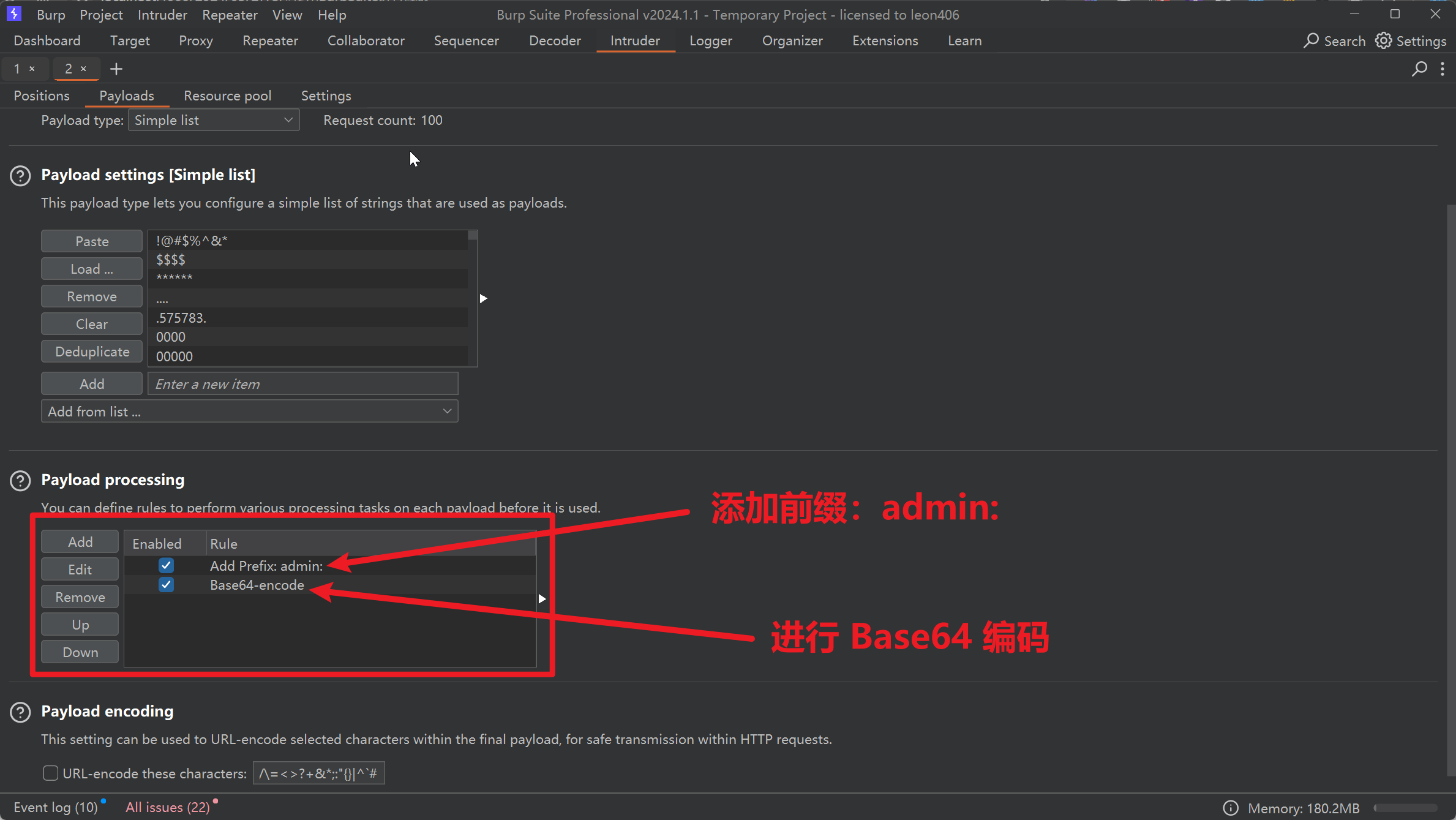

跟爆破 用户名和密码 没有什么大区别,只是 Payload 点不同

Payload 设置为

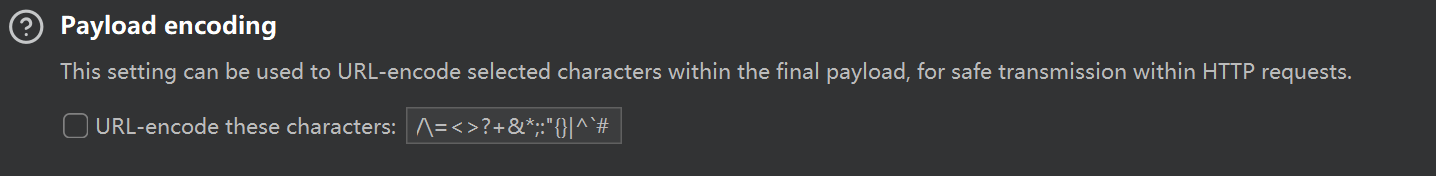

如果 Payload 使用了 Base64 编码时,要注意的是,要把这里的选项 取消勾选,由于是 Base6 有的时候会在 Payload 后边默认加上 “=”